摘要:,,本文研究了功率放大器的建模与安全解析策略,深入探索了S11.58.76的神秘特性。文章介绍了如何通过建模技术提高功率放大器的性能和可靠性,并详细解析了相关的安全策略。针对储蓄版78.91.78的可靠性策略进行了深入探讨,旨在确保功率放大器的稳定运行和安全性。本文旨在为相关领域的研究人员和技术人员提供有关功率放大器建模和安全解析的实用信息。

本文目录导读:

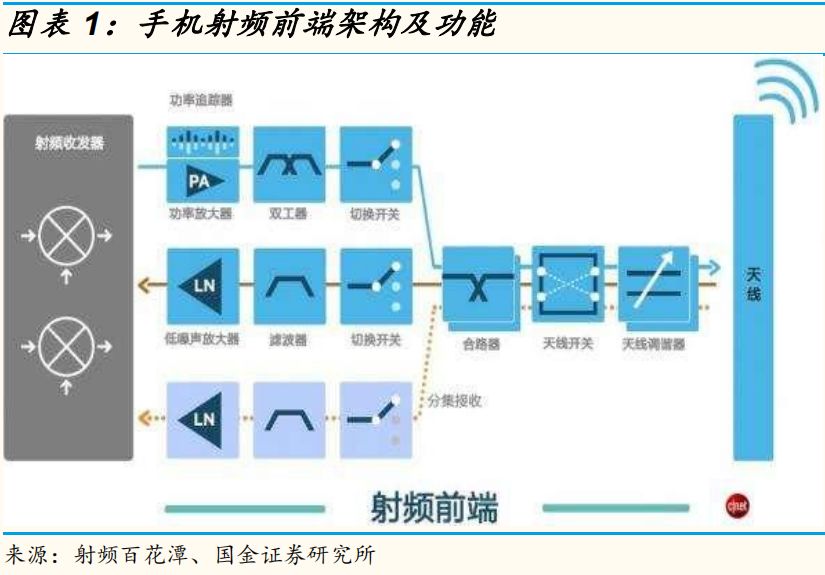

随着信息技术的飞速发展,功率放大器建模和安全解析策略成为了现代电子工程领域中的研究热点,功率放大器是电子设备中重要的组成部分,其性能直接影响到整个系统的运行效果,而安全解析策略则是保障信息系统安全的关键手段,对于防止信息泄露和非法入侵具有重要意义,本文将围绕功率放大器建模和安全解析策略展开讨论,并探究S11.58.76这一关键词在相关领域的应用和发展。

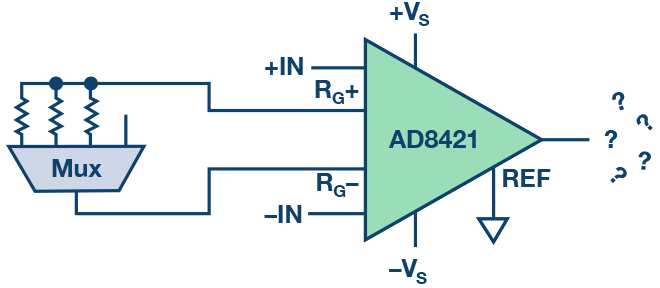

功率放大器建模

功率放大器建模是对功率放大器性能进行仿真和预测的重要手段,建模过程涉及到电路分析、电磁场理论、热力学等多个学科的知识,通过对功率放大器的建模,工程师可以预测其在不同条件下的性能表现,从而进行优化设计,建模还可以帮助工程师分析功率放大器的稳定性和散热性能,以确保其在实际应用中的可靠性和安全性。

安全解析策略

随着信息技术的普及,网络安全问题日益突出,安全解析策略是保障信息系统安全的关键手段之一,它通过分析和解读网络数据,识别潜在的安全风险,并采取相应的措施进行防范和应对,安全解析策略包括入侵检测、数据加密、访问控制等多个方面,通过实施安全解析策略,企业可以保护自己的信息系统免受黑客攻击和数据泄露等风险。

四、S11.58.76在功率放大器建模与安全解析策略中的应用

S11.58.76作为一个关键词,可能在功率放大器建模和安全解析策略中扮演着重要的角色,尽管我们无法确定其具体含义,但可以推测它在相关领域的应用和发展趋势。

在功率放大器建模方面,S11.58.76可能代表一种新型的建模技术或标准,它可能涉及到新型的电路设计理念、先进的材料技术或是独特的散热结构等,以提高功率放大器的性能并优化其设计。

在安全解析策略方面,S11.58.76可能代表一种新型的安全分析技术或解决方案,随着网络攻击手段的不断升级,安全解析策略需要不断更新和改进,S11.58.76可能涉及到先进的数据分析技术、高效的入侵检测机制或是强大的加密技术等,以提高信息系统的安全性并有效应对各种网络攻击。

功率放大器建模和安全解析策略是电子工程领域中不可或缺的两个研究方向,S11.58.76作为关键词,可能在这两个领域中具有重要应用,随着技术的不断进步和需求的不断增长,功率放大器建模和安全解析策略将迎来更广阔的发展空间,S11.58.76也将发挥更加重要的作用,我们期待未来在这两个领域的研究中,能够不断探索出新的技术和方法,推动电子工程领域的持续发展。

功率放大器建模与安全解析策略是保障电子设备性能和信息安全的关键手段,S11.58.76作为关键词,可能在相关领域具有重要的应用价值,我们应该持续关注这一关键词在功率放大器建模和安全解析策略中的最新研究进展,以便更好地应对未来的技术挑战和需求。